前言:一半是火焰,一半是海水

2026年1月17日。

就在这一周内,AI Agent领域上演了戏剧性的一幕:

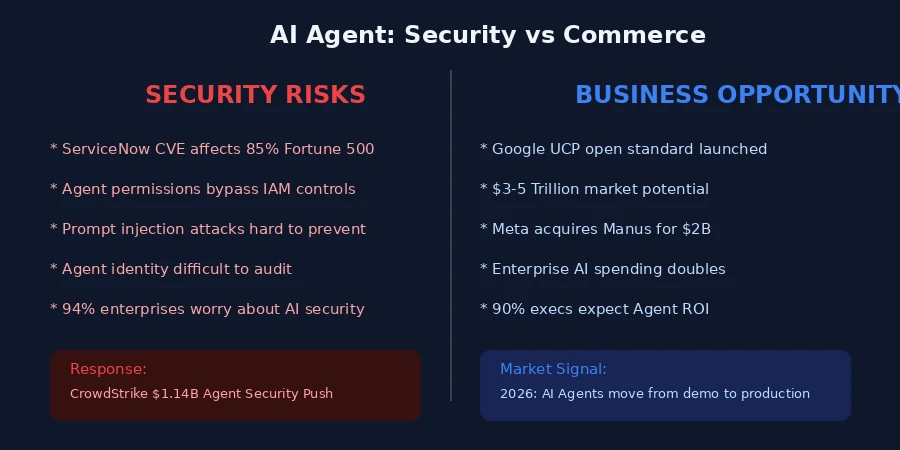

一边是灾难——ServiceNow曝出被称为”有史以来最严重的AI驱动安全漏洞”,85%的财富500强企业暴露在风险之下。

一边是狂欢——Google在NRF大会上发布Universal Commerce Protocol,宣告AI Agent将重塑3-5万亿美元的零售市场。

这种鲜明的对比,恰恰揭示了AI Agent技术的当前状态:潜力巨大,但风险同样巨大。

今天,我们深入解读这些事件,看看它们对我们意味着什么。

一、BodySnatcher漏洞:85%财富500强的噩梦

1.1 发生了什么?

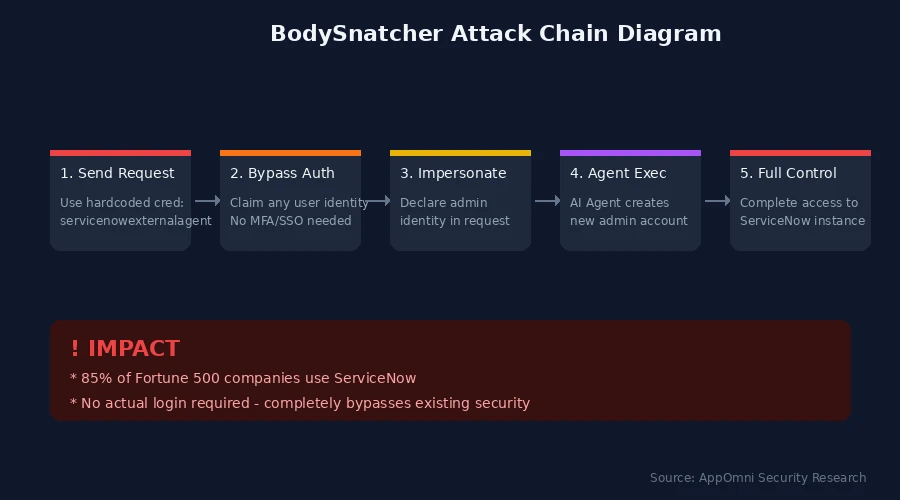

2026年1月,ServiceNow披露了一个被安全研究人员称为”有史以来最严重的AI驱动安全漏洞”的问题——代号BodySnatcher(CVE-2025-12420)。

这个漏洞有多严重?让我说得直白一点:

攻击者只需要一个邮箱地址,就能冒充任何ServiceNow用户——绕过MFA、绕过SSO。

1.2 技术细节:三重失效

AppOmni的研究人员发现,这个漏洞是由三个连锁失效造成的:

| 失效环节 | 具体问题 |

|---|---|

| API认证失效 | ServiceNow为所有第三方服务使用了相同的硬编码凭证:servicenowexternalagent |

| 身份验证绕过 | 攻击者可以在请求中声明任何用户身份 |

| Agent权限过大 | 内置AI Agent能在任意数据库表中创建记录 |

把这三个问题串联起来,攻击链就形成了:

攻击者发送请求

→ 使用硬编码凭证通过认证

→ 冒充管理员身份

→ 通过AI Agent创建新管理员账户

→ 完全控制整个ServiceNow实例

整个过程甚至不需要登录一次。

1.3 影响范围

根据安全研究人员的估计,全球85%的财富500强企业都在使用ServiceNow,这意味着大部分大型企业都暴露在这个风险之下。

更令人担忧的是,AppOmni早在2025年10月就向ServiceNow报告了这个漏洞,但ServiceNow直到2026年1月才发布全面的客户通知和修复指南。

1.4 深层问题:AI Agent的”超级用户困境”

这个漏洞揭示了一个更深层的问题:AI Agent的权限模型从根本上与传统安全架构冲突。

传统IAM(身份访问管理)系统的逻辑是:

用户 → 认证 → 权限检查 → 执行操作

但当AI Agent介入后,逻辑变成了:

用户 → AI Agent → 使用Agent身份执行操作

问题来了:用户级别的权限限制不再适用了,因为实际执行操作的是Agent,而不是用户。

Palo Alto Networks在2026年安全预测中指出:

“通过一个精心设计的提示注入,或者利用’工具滥用’漏洞,攻击者现在拥有了一个自主的内部人——它可以悄悄执行交易、删除备份、或者横向移动窃取整个客户数据库。”

二、CrowdStrike的11亿美元豪赌

2.1 一周两笔收购

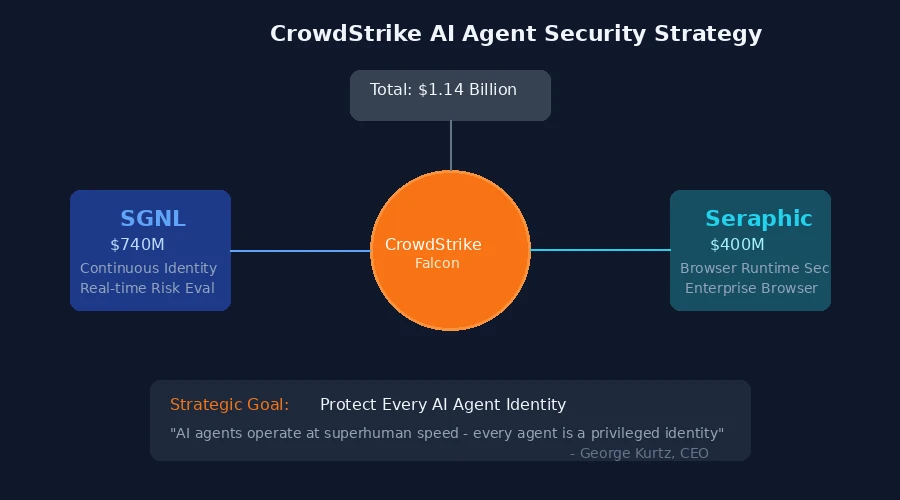

就在ServiceNow漏洞曝光的同一周,安全巨头CrowdStrike以惊人的速度完成了两笔重大收购:

| 收购信息 | SGNL | Seraphic Security |

|---|---|---|

| 宣布日期 | 2026年1月8日 | 2026年1月13日 |

| 交易金额 | 约7.4亿美元 | 约4亿美元 |

| 核心能力 | 持续身份授权 | 浏览器运行时安全 |

| 总部 | 加州帕洛阿尔托 | 加州帕洛阿尔托/以色列 |

2.2 George Kurtz的AI Agent焦虑

CrowdStrike CEO George Kurtz在接受采访时说了一句耐人寻味的话:

“AI Agent以超人的速度运行和访问,使得每一个Agent都成为必须被保护的特权身份。”

这句话透露了一个关键信号:传统的网络安全范式正在被AI Agent打破。

过去,我们保护的是”人”——员工、承包商、合作伙伴。

现在,我们还要保护”Agent”——它们有自己的身份、权限,甚至可以自主决策。

2.3 收购背后的战略

让我们拆解这两笔收购的战略逻辑:

SGNL的价值:提供”持续身份验证”能力

传统授权是一次性的:你登录时验证,之后就信任你。

SGNL的方法是:实时、持续地评估访问权限——每一次操作都重新评估风险。

这对AI Agent尤其重要。因为Agent可以在毫秒内执行数百次操作,传统的”登录一次信任到底”的模式会带来巨大风险。

Seraphic Security的价值:浏览器级别的安全

越来越多的企业应用运行在浏览器中。Seraphic可以将任何浏览器变成安全的企业浏览器,这意味着可以在Agent运行的”第一线”建立防御。

2.4 行业信号

CrowdStrike不是唯一在行动的公司。自2025年8月以来,这已经是他们的第四笔收购。

这说明什么?

整个安全行业都在为”AI Agent时代”做准备。

三、Google UCP:AI购物时代的”万亿美元协议”

3.1 什么是Universal Commerce Protocol?

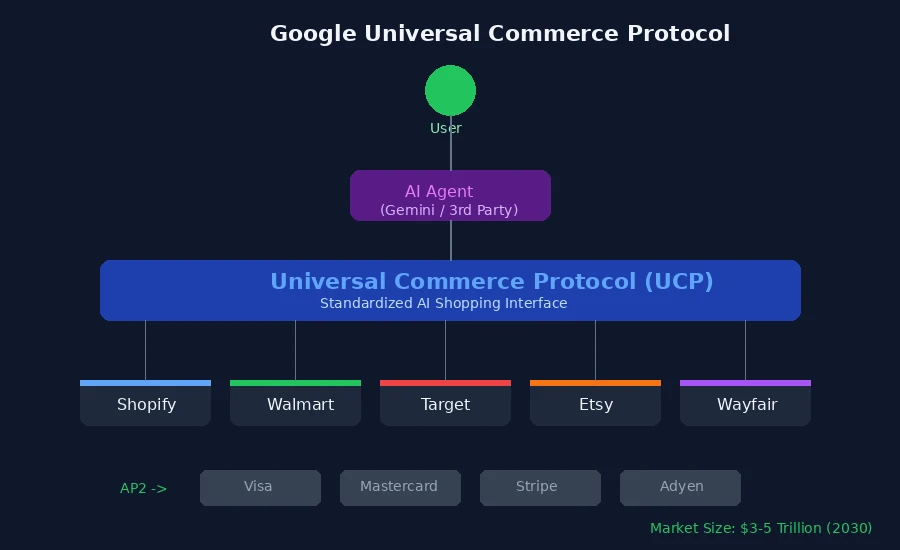

2026年1月11日,Google在全国零售联合会(NRF)大会上发布了Universal Commerce Protocol(通用商务协议,UCP)。

简单来说,UCP是一个让AI Agent能够自动完成购物的开放标准。

想象一下这个场景:

你:"帮我买一双适合跑步的鞋,预算1000块以内。"

AI Agent:

→ 搜索多个平台

→ 比较价格和评价

→ 选择最合适的

→ 自动结账

→ 完成!

UCP就是让这个场景成为现实的”基础设施”。

3.2 谁在支持?

这不是Google一家的游戏。UCP的首批合作伙伴阵容豪华:

| 类别 | 合作伙伴 |

|---|---|

| 电商平台 | Shopify、Etsy、Wayfair |

| 零售巨头 | Walmart、Target、Best Buy、Home Depot、Macy’s |

| 支付服务 | Visa、Mastercard、American Express、Stripe、Adyen |

| 其他 | Flipkart、Zalando |

3.3 技术架构

UCP不是凭空出现的,它建立在现有的Agent基础设施之上:

UCP + Agent Payments Protocol (AP2) = 安全的Agent支付

UCP + Agent2Agent (A2A) = Agent间通信

UCP + Model Context Protocol (MCP) = 工具调用标准

这告诉我们:Agent生态正在快速整合。不同的协议层叠在一起,形成了一个完整的技术栈。

3.4 即将上线的功能

Google透露,UCP将很快支持:

- AI Mode结账:在Google搜索的AI模式中直接购买

- Gemini App结账:在Gemini中完成购物

- Business Agent:品牌专属的AI销售助理

Lowe’s、Michael’s、Poshmark、Reebok等品牌已经在首发名单中。

3.5 市场规模

根据行业预测,到2030年,AI驱动的零售市场规模可能达到3-5万亿美元。

这不是小数字。这是说,AI Agent可能会重塑我们购物的整个方式。

3.6 竞争格局

当然,Google不是唯一一个在这个领域布局的:

| 玩家 | 产品 | 状态 |

|---|---|---|

| UCP | 2026年1月发布 | |

| OpenAI | Instant Checkout + Agentic Commerce Protocol | 与Stripe合作,开源 |

| Amazon | 未公开 | 预计跟进 |

一场关于”AI购物入口”的战争正在打响。

四、论文解读:自进化Agent与安全研究

4.1 自进化AI Agent的崛起

最近一篇重要的综述论文《A Comprehensive Survey of Self-Evolving AI Agents》(arXiv:2508.07407)提出了一个关键概念:自进化Agent。

什么是自进化Agent?

传统AI Agent:

- 训练完成后能力固定

- 需要人工更新和微调

- 无法从经验中自主学习

自进化AI Agent:

- 持续从交互中学习

- 自动优化自身策略

- 适应新的任务和环境

这篇论文指出,自进化Agent是连接”静态基础模型能力”和”终身自适应系统需求”的桥梁。

4.2 Agent安全的前沿研究

另一篇值得关注的论文《Temporal Attack Pattern Detection in Multi-Agent AI Workflows》探讨了多Agent系统中的攻击模式检测。

关键发现:

- 传统安全工具无法有效监控Agent行为

- 需要基于”行为轨迹”的新型安全模型

- Agent间通信是新的攻击面

4.3 AI Agent vs Agentic AI

论文《AI Agents vs. Agentic AI: A Conceptual Taxonomy》(arXiv:2505.10468)做了一个重要的概念区分:

| 概念 | AI Agent | Agentic AI |

|---|---|---|

| 定义 | 单个自主执行任务的AI | 多Agent协作的系统 |

| 特征 | 自主性、工具使用 | 多Agent协作、动态任务分解、持久记忆、协调自治 |

| 复杂度 | 相对简单 | 高度复杂 |

| 风险 | 可控 | 更难预测 |

这个区分很重要。当我们讨论”AI Agent安全”时,单个Agent的问题和多Agent系统的问题是完全不同的挑战。

4.4 记忆架构的新思考

论文《Continuum Memory Architectures for Long-Horizon LLM Agents》探讨了一个关键问题:如何让Agent具备长期记忆?

作者提出了”连续记忆架构”的概念:

- 短期记忆:当前对话上下文

- 中期记忆:近期任务和交互

- 长期记忆:持久的知识和偏好

没有良好的记忆系统,Agent就像一个失忆的员工——每次都要从头开始。这篇论文为解决这个问题提供了新思路。

五、MCP协议:生态爆发与维护困境

5.1 10,000个MCP服务器

自从MCP协议被捐给Linux基金会的Agentic AI Foundation以来,生态发展速度惊人:

已经有超过10,000个公开的MCP服务器上线。

这些服务器覆盖了各种用途:

- 数据库连接

- API集成

- 文件系统访问

- 第三方服务调用

5.2 维护困境

但这种快速增长也带来了问题:

“MCP的快速去中心化——从捐赠给Agentic AI Foundation以来已经有10,000个公开服务器上线——造成了即时的互操作性和维护负担。”

换句话说:服务器太多,质量参差不齐,谁来维护?

这是所有开放标准都会面临的问题。USB接口也经历过类似的困境——各种”兼容”但实际上有bug的实现。

5.3 OpenAI的动作

一个重大信号:OpenAI宣布Assistants API将在2026年中期废弃。

这意味着什么?

整个开发者生态系统都将被迫向MCP架构迁移。OpenAI不再试图建立自己的工具调用标准,而是接受MCP作为行业标准。

这是MCP”胜利”的标志——连OpenAI都选择了合作而非竞争。

5.4 2026年路线图

MCP的2026年路线图中有一个激动人心的方向:Agent-to-Agent通信。

未来,MCP服务器不仅可以提供工具,还可以作为Agent本身运行。

设想一下:

旅行Agent(MCP Server)

↓ 发起请求

预订Agent(MCP Server)

↓ 自主谈判

支付Agent(MCP Server)

↓ 完成交易

用户

这是从”工具调用”到”Agent协作”的跃迁。

六、深度思考:安全与商业的博弈

6.1 速度与安全的矛盾

今天讨论的这些新闻,本质上反映了一个核心矛盾:

商业需求推动快速部署 ↔ 安全需求要求谨慎推进

ServiceNow的漏洞告诉我们:当企业在安全准备不足的情况下部署AI Agent,后果可能是灾难性的。

但Google的UCP告诉我们:3-5万亿美元的市场机会不会等人。

6.2 “超级用户”问题的本质

让我们直面一个根本问题:

当我们给AI Agent权限时,我们实际上在创建一个”超级用户”——它可以做用户能做的一切,甚至更多。

传统的”最小权限原则”在Agent时代面临挑战:

- 如果权限太窄,Agent无法完成任务

- 如果权限太宽,安全风险剧增

这个矛盾没有简单的解决方案。

6.3 身份的重新定义

CrowdStrike的收购动作提醒我们:在AI Agent时代,”身份”的概念需要重新定义。

过去的身份:人类用户

现在的身份:

- 人类用户

- AI Agent

- Non-Human Identity(NHI)

- Agent-to-Agent身份

每一种身份都需要独立的认证、授权和监控机制。

6.4 标准化的双面

MCP的成功说明了标准化的价值——降低摩擦、加速生态发展。

但标准化也带来了新的风险:

- 一个标准的漏洞可能影响整个生态

- 攻击者只需要找到一个通用的攻击向量

- “大规模攻击”变得更加可行

七、给不同读者的建议

7.1 如果你是安全从业者

- 重新审视Agent权限模型:Agent不是用户的代理,而是独立的身份

- 实施持续授权:一次性认证已经不够,需要实时风险评估

- 监控Agent行为:传统日志可能无法捕捉Agent的异常行为

- 准备应对”Agent蔓延”:企业内部可能已经有你不知道的Agent在运行

7.2 如果你是开发者

- 学习MCP协议:它正在成为行业标准

- 理解UCP架构:如果你做电商,这是必须了解的

- 安全优先设计:在设计Agent时,权限控制要从第一天就考虑

- 关注Agent-to-Agent通信:这是2026年的热门方向

7.3 如果你是企业决策者

- 做Agent安全审计:你的企业可能已经有在用的Agent

- 建立Agent治理框架:在”Agent蔓延”发生前建立规则

- 评估商业机会:UCP等协议可能带来新的竞争格局

- 投资身份安全:这是AI Agent时代的基础设施

7.4 如果你是普通用户

- 了解你授权了什么:当App说要用AI帮你完成任务时,想想它需要什么权限

- 关注隐私边界:AI购物很方便,但你愿意让它知道多少?

- 保持警惕:便利和安全往往是权衡,选择适合自己的平衡点

八、结语:在风险与机遇之间

回到开头的比喻:一半是火焰,一半是海水。

火焰是ServiceNow漏洞暴露的风险——AI Agent可能成为攻击者的”内部人”,自主执行恶意操作。

海水是Google UCP描绘的未来——AI Agent将重塑万亿美元的商业版图,创造前所未有的便利。

这两面将长期共存。

对于技术行业来说,挑战是:如何在追求商业价值的同时,不让安全成为事后补救的事项。

对于整个社会来说,挑战是:如何在享受AI Agent便利的同时,不让它成为新的风险敞口。

没有完美的答案。但有一点是确定的:

理解风险,才能更好地拥抱机遇。

延伸思考

- 如果你的公司被类似ServiceNow的漏洞影响,你会怎么应对?

- 你愿意让AI Agent代你购物吗?你会设置什么限制?

- 在Agent时代,”信任”的定义会如何变化?

- 安全与便利的平衡点应该由谁来决定——用户、企业、还是监管机构?

欢迎在评论区分享你的思考。

参考资料

安全事件

- AI Agents Are Becoming Authorization Bypass Paths - The Hacker News

- AppOmni Uncovers Agentic AI Security Vulnerability in ServiceNow - CXToday

- ServiceNow AI Flaw Allows Unauthenticated User Impersonation - eSecurity Planet

企业收购

- CrowdStrike to Acquire SGNL - CrowdStrike Press Release

- CrowdStrike to Acquire Seraphic Security - CrowdStrike Press Release

- CrowdStrike CEO says AI agents are unpredictable - Yahoo Finance

Google UCP

- Google launches Universal Commerce Protocol - Search Engine Land

- Google announces a new protocol to facilitate commerce using AI agents - TechCrunch

- New tech and tools for retailers to succeed in an agentic shopping era - Google Blog

研究论文

- A Comprehensive Survey of Self-Evolving AI Agents - arXiv

- AI Agents vs. Agentic AI: A Conceptual Taxonomy - arXiv

- A Survey of AI Agent Protocols - arXiv

MCP协议

- Building effective AI agents with MCP - Red Hat Developer

- Linux Foundation Announces the Formation of the Agentic AI Foundation

- Donating the Model Context Protocol - Anthropic

相关阅读

- AI Agent深度:

- 《2026年AI Agent战场:当科技巨头们开始抢人、抢协议、抢未来》 - 昨天的分析

- 《Claude官方插件完全指南》 - 理解MCP协议

- AI与安全:

- 《6小时奇迹:用AI Vibe Coding从零构建企业级运维平台》 - AI改变开发方式

- 《Manus创始人肖弘的创业洞察》 - 被Meta收购的Manus

联系方式

如果你对AI Agent安全或商业化有问题或想法:

- 邮箱:[email protected]

- 微信:winnielove2020

- 博客:https://junxinzhang.github.io

特别欢迎讨论:

- AI Agent安全架构

- 企业Agent治理

- MCP/UCP生态发展

- Agent身份管理

本文基于2026年1月17日的AI Agent领域动态撰写,结合最新新闻和研究论文进行深度解读。

安全与商业从来不是非此即彼,而是需要在理解风险的基础上做出明智的选择。